28 сентября 2010

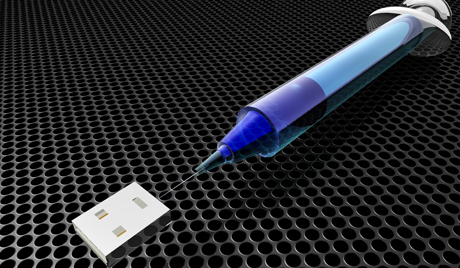

По словам экспертов, компьютерный вирус, обнаруженный на АЭС, запущен из-за рубежа. Бывает, компьютеры начинают чудить, и все мы к этому привыкли. Но это наши домашние компьютеры. Мы полагаем, что машины, контролирующие инфраструктуру, без которой немыслима наша жизнь, - электростанции, химические предприятия, водоочистные сооружения - защищены достаточно надежно, чтобы выдержать любой необъяснимый сбой или хакерские атаки. Однако сегодня своего зенита достиг новый вид онлайн-диверсий: это самовоспроизводящийся "червь", который впервые попал в компьютер с флешки и быстро распространился по промышленным компьютерным системам всего мира. Червь Stuxnet - созданный столь продуманно, что многие аналитики считают, что он представляет собой лишь часть наступления, предпринятого при государственной поддержке - является первым программным продуктом, созданным с целью нанесения ущерба в реальном мире. И если эксперты правы, то его появление может означать новую главу в истории кибервойн. Червь, созданный для того, чтобы шпионить за промышленными системами, в которых используется программное обеспечение немецкой компании Siemens, и впоследствии перепрограммировать их, уже обнаружен на компьютерах в Индонезии, Индии и Пакистане, но, что еще важнее, в Иране: 60 процентов случаев заражения имели место в этой стране, поражено порядка 30 000 компьютеров, подключенных к Интернету, в том числе машины на Бушерской АЭС, которая должна открыться через несколько недель. Вчера Хамид Алипур, заместитель руководителя иранской Компании информационных технологий, предупреждал, что почти через четыре месяца после идентификации вируса "распространяются его новые версии". И говорил, что хакеры, по-видимому, пользовались щедрой финансовой поддержкой группы враждебных государств. Несмотря на то, что эксперты по вредоносным программам обстоятельно изучили код вируса, пока они не смогли определить, что является целью Stuxnet. Но Алан Бентли (Alan Bentley), вице-президент фирмы Lumension, занимающейся компьютерной безопасностью, не сомневается в том, что это "самый изысканный из когда-либо обнаруженных образцов вредоносного программного обеспечения". Безусловно, мотивом, как всегда при таких атаках, не является финансовая выгода или простое баловство. Stuxnet достаточно умен для того, чтобы выявить определенные виды промышленных компьютерных систем, сконфигурированных определенным образом, и затем, если он найдет то, что ищет, сорвать их работу. Возможно, двумя целями червя были ядерные объекты Ирана в Бушере и Натанзе; действительно, судя по одному из документов, опубликованных сайтом Wikileaks, в начале июля 2009 года в Натанзе могла произойти авария, вскоре после которой глава Иранской организации по атомной энергии без объяснения причин был отправлен в отставку. Но, даже если Stuxnet был создан для удара по этим объектам, он продолжил распространяться дальше, сея панику на промышленных предприятиях всего мира. Мелисса Хатэуэй (Melissa Hathaway), бывший национальный координатор США по кибербезопасности, выразила особую обеспокоенность по поводу доступности кода Stuxnet и опасности, которую он представляет для широкого интернет-сообщества, заявив: "У нас около 90 дней на то, чтобы исправить это, пока какой-нибудь хакер не начал его использовать". По оценкам фирмы Symantec, занимающейся компьютерной безопасностью, для создания Stuxnet потребовалось бы от пяти до десяти специалистов на протяжении полугода - это не по карману рядовому интернет-преступнику. Один из инженеров, работающих над расшифровкой кода, выразил свое удивление продвинутостью проекта, добавив: "Государства создают такие вещи только тогда, когда их единственная альтернатива - война". Своими крайне неоднозначными ядерными амбициями Иран нажил себе множество врагов, но многие подозревают Израиль - а конкретно его разведывательное подразделение 8200. Летом агентство Reuters сообщало о разрабатываемом в Израиле проекте ведения кибервойны, а один из членов кабинета безопасности израильского правительства, недавно ушедший в отставку, заявил, что компьютерные сети Ирана очень уязвимы. Скотт Борг (Scott Borg), директор американской организации по изучению киберпоследствий (US Cyber Consequences Unit) добавляет, что "зараженной флешки будет достаточно", чтобы установить контроль над чувствительными объектами - такими как предприятия по обогащению урана. Прогноз довольно зловещий. Последствия данного инцидента будут иметь немалое значение. Тревогу вызывает не только эффект, производимый Stuxnet, практически невидимой программой, на компьютеры, играющие важнейшую роль в повседневной жизни людей, но и низкий уровень компьютерной безопасности, используемой теми, кто работает за этими машинами. Stuxnet попал в компьютерные системы, пользуясь уязвимостями в операционной системе Microsoft Windows, а затем установил контроль над программным обеспечением Siemens, использовав пароль, заданный по умолчанию. То, что такая банальная вещь, как пароль, могла привести к столь тяжелым последствиям, тоже вызвало глубокую тревогу комментаторов и аналитиков - так же, как и пугающий призыв Siemens к своим клиентам не менять этот пароль "чтобы не нарушить деятельность предприятия". Siemens выложил на своем сайте бесплатную программу для удаления Stuxnet; хотя это обычная процедура в случае многих вирусов, пугает тот факт, что ее приходится проделывать ядерному предприятию, чтобы обеспечить свою стабильность. Благодаря Stuxnet развернулись дебаты о том, насколько уже распространены кибератаки подобного рода. Это вовсе не первый инцидент, когда правительства обнаруживают, что против них осуществляется нападение с применением компьютеров. Российские сайты были атакованы во время войны в Южной Осетии в 2008 году. В 2007 году в США был украден огромный объем данных - один высокопоставленный чиновник назвал это "Перл-Харбором шпионажа". А Израиль, разбомбивший в том же году предполагаемый сирийский реактор, возможно, использовал "кнопку отключения" сирийской радарной системы, чтобы его самолеты могли подойти к цели незамеченными. И все же эти атаки не во всем проходят гладко. Согласно одной из версий, червь Stuxnet, при всей своей изощренности, совершил ошибку: задав себе очень конкретную цель, он случайно распространился на тысячи машин, которые вовсе не намеревался атаковать, и тем самым дал понять, что данная деятельность могла продолжаться незамеченной в течение какого-то времени. По сообщению официального информационного агентства Ирана IRNA, на Бушерской АЭС пострадали только персональные компьютеры, а главная операционная система не была затронута. Тем не менее, можно с уверенностью сказать, что вскоре, благодаря новому потенциалу промышленного шпионажа, старомодное сообщение об ошибке может показаться совершенной мелочью. ("The Independent", Великобритания)

Источник:

Голос России

Поделиться:

Комментарии

Только зарегистрированные пользователи могут оставлять комментарий